कंप्यूटर धोखाधड़ी और अपराध के प्रकार

जैसे कि स्मार्ट फोन जैसे कंप्यूटर और संबंधित डिवाइस अधिक आम हो गए हैं - तेजी से, उनका उपयोग अपराधियों द्वारा भी किया गया है। कंप्यूटर धोखाधड़ी में इलेक्ट्रॉनिक उपकरणों का उपयोग करने वाले सामान्य प्रकार के घोटालों को शामिल करना शामिल हो सकता है, जैसे कि किसी को पैसे या डेटा चुराने के लिए प्रतिरूपण करना, या सौदों को बढ़ावा देने के लिए इलेक्ट्रॉनिक उपकरणों का उपयोग करके जो कि सही होना बहुत अच्छा है। अन्य प्रकार के कंप्यूटर अपराध - कभी-कभी साइबर अपराध भी कहा जाता है - इसमें कंप्यूटर से डेटा को स्वचालित रूप से चोरी करने, फिरौती के लिए जानकारी रखने या किसी को कंप्यूटर का उपयोग करने से रोकने के लिए किए गए हमले शामिल हैं।

कंप्यूटर धोखाधड़ी और फ़िशिंग

जिस तरह पुराने संचार उपकरण जैसे कि टेलीफोन और डाक मेल का उपयोग लोगों को घोटाला करने और धोखा देने के लिए किया जा सकता है, उसी तरह आधुनिक उपकरण जैसे ईमेल, पाठ संदेश और ऑनलाइन चैट भी हो सकते हैं।

ईमेल संदेश जो वैध प्रेषकों, जैसे कि बैंक या नियोक्ता को प्रतिरूपण करते हैं - ताकि वे पासवर्ड और खाता संख्या जैसे क्रेडेंशियल्स चुरा सकें - अक्सर फ़िशिंग हमले कहलाते हैं। उन्हें मैन्युअल रूप से विशिष्ट प्राप्तकर्ताओं की ओर लक्षित किया जा सकता है या उन्हें अपने व्यक्तिगत डेटा को साझा करने में अवांछित प्राप्तकर्ताओं को धोखा देने की उम्मीद करने वाले प्रेषक के साथ थोक में बाहर भेजा जा सकता है।

कंप्यूटर धोखाधड़ी और सच्चा सौदा होने के लिए बहुत अच्छा है

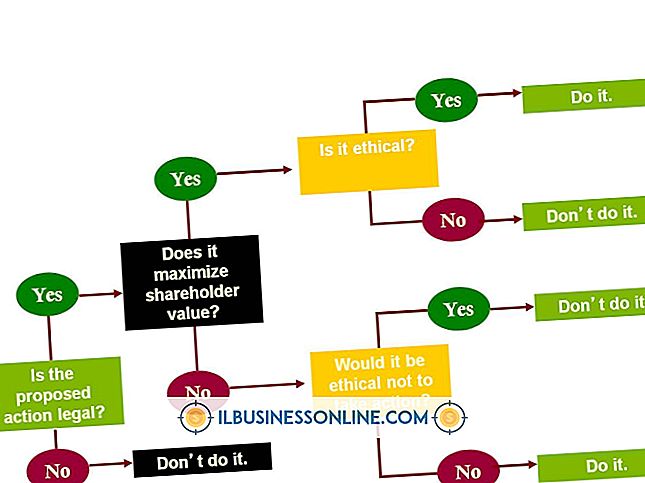

कंप्यूटर का उपयोग अन्य प्रकार की धोखाधड़ी के लिए भी किया जा सकता है, जिसमें बिक्री के लिए अच्छे-से-सच्चे निवेश के अवसरों या वस्तुओं को बढ़ावा देना, एक प्रकार का फ़िशिंग शामिल है। वर्तमान घटनाओं पर लोगों की राय को प्रभावित करने के उद्देश्य से झूठी समाचारों को इलेक्ट्रॉनिक रूप से भी प्रसारित किया जा सकता है। धोखाधड़ी करने वाले लोग झूठी पुलिस रिपोर्टों को दर्ज करने के लिए इलेक्ट्रॉनिक उपकरणों का उपयोग भी कर सकते हैं, इस उम्मीद में कि वे भयावह पुलिस की प्रतिक्रिया को भड़का सकते हैं या वे पीड़ित व्यक्ति के कार्यालय या घर पर बम कांड को ट्रिगर कर सकते हैं।

इलेक्ट्रॉनिक रूप से प्राप्त होने वाले किसी भी संदेश पर संदेह करना और यह सत्यापित करना महत्वपूर्ण है कि कार्रवाई करने से पहले वे किसी भरोसेमंद स्रोत से हैं।

जब मालवेयर अटैक करता है

कुछ डिजिटल अपराध में मैलवेयर या दुर्भावनापूर्ण सॉफ़्टवेयर का उपयोग शामिल है। इसमें वायरस शामिल हो सकते हैं जो स्वचालित रूप से सिस्टम से सिस्टम तक पूरे कार्यालय नेटवर्क और इंटरनेट पर दोहराते हैं, साथ ही अधिक लक्षित हमलों के उपयोग को शामिल करते हैं जो विशिष्ट प्रणालियों पर ध्यान केंद्रित करते हैं।

कुछ हालिया मैलवेयर हमलों में तथाकथित रैंसमवेयर शामिल होते हैं, जो डेटा को एन्क्रिप्ट या हटाते हैं, और फिर उस जानकारी को पुनर्स्थापित करने से पहले फिरौती भुगतान की मांग करते हैं। वेब पर, क्रॉस-साइट स्क्रिप्टिंग या XSS अटैक, किसी साइट पर दुर्भावनापूर्ण कोड चलाने के लिए एक साइट पर मैलवेयर का लाभ उठा सकते हैं जिसमें उपयोगकर्ता का खाता है, जिससे संवेदनशील जानकारी चोरी हो सकती है।

हानिकारक से मालवेयर को रोकना

हैकर्स को हमला करने, हमलावरों को इस्तेमाल करने या कंप्यूटर को नुकसान पहुंचाने या उनके बारे में जानकारी हासिल करने के लिए डेटा को हैक करने के लिए मैलवेयर के लिए अतिरिक्त दरवाजे खोलने के लिए डिज़ाइन किया जा सकता है। एंटीवायरस सॉफ़्टवेयर मैलवेयर से हमलों का पता लगाने और बंद करने में मदद कर सकता है।

ऑपरेटिंग सिस्टम और अन्य सॉफ़्टवेयर विक्रेताओं से नवीनतम सुरक्षा पैच के साथ कंप्यूटर को अद्यतन रखने से हमलावरों को कंप्यूटर पर अवांछित सॉफ़्टवेयर स्थापित करने में मदद मिल सकती है। सुनिश्चित करें कि एंटीवायरस सॉफ़्टवेयर को सामान्य मैलवेयर के हमलों के नवीनतम डेटा के साथ अद्यतित रखा गया है। सॉफ्टवेयर को अविश्वसनीय स्रोतों से स्थापित करने से बचना भी महत्वपूर्ण है, जैसे कि संदिग्ध वेबसाइटों से, क्योंकि इसमें अवांछित छिपा कोड हो सकता है।

सेवा हमलों का इनकार

एक अन्य प्रकार के कंप्यूटर अपराध में सेवा हमलों से इनकार के रूप में जाना जाता है। इसका मतलब यह है कि कुछ डिजिटल हमले किसी को इंटरनेट से कनेक्ट करने या अन्यथा कंप्यूटर का उपयोग करने से रोकने का प्रयास करते हैं।

अक्सर, हैकर्स लॉन्च करेंगे जिन्हें डिस्ट्रीब्यूटेड सर्विस ऑफ अटैक कहा जाता है, जो एक विशिष्ट पीड़ित के कंप्यूटर पर अवांछित डेटा भेजने के लिए वेब पर सैकड़ों या हजारों समझौता किए गए कंप्यूटरों का उपयोग करते हैं। यह प्रणाली तब अभिभूत हो जाती है, और यह प्रणाली तब सामान्य इंटरनेट ट्रैफ़िक भेजने और प्राप्त करने में असमर्थ हो जाती है। यह लोगों और उन व्यवसायों को गंभीर नुकसान पहुंचा सकता है जो पैसे कमाने के लिए या साधारण जीवन जीने के लिए इंटरनेट एक्सेस पर निर्भर हैं।

सेवा हमलों से इनकार इंटरनेट सेवा प्रदाताओं द्वारा सीमित किया जा सकता है जो संदिग्ध ट्रैफ़िक की निगरानी और ब्लॉक करते हैं, साथ ही विशेष कंपनियों द्वारा जो उन उपयोगकर्ताओं तक विशेष रूप से वेबसाइटों तक पहुंच को सीमित कर सकते हैं जिन्हें ऐसे हमलों में पार्टी नहीं होने के रूप में सत्यापित किया गया है।